Tipps zur digitalen Selbstverteidigung

Unternehmen, Behörden oder Privatpersonen – niemand ist davor gefeit, Opfer eines Hackerangriffs zu werden. Umso wichtiger ist es, zu wissen, wie man seine Daten schützt. Eine Anleitung in wenigen Punkten.

Viele Tipps rund um das Thema Datenschutz werden Sie schon gehört haben. Zum Beispiel, kein Passwort zu verwenden, das einfach zu erraten ist, Ihre Passwörter sicher aufzubewahren und nicht alle in einer offen sichtbaren Notiz niederzuschreiben. Aber das alleine schützt noch nicht davor, gehackt zu werden – darum folgen hier ein paar ausführlichere Tipps, wie Sie online sicher bleiben.

1. Schutz durch die große Zwiebel

Mit dem Tor-Netzwerk existiert eine Möglichkeit, sich sicher und anonym durch das Internet zu bewegen. Bei Tor handelt es sich um ein dezentrales Netzwerk, welches von Freiwilligen betrieben wird. Die Server sind auf der ganzen Welt verteilt. Das Merkmal von diesem Netzwerk ist die Art und Weise, wie man damit ins Internet geht bzw. die Tor-Websites, erkennbar an der .onion-Endung der Domäne, aufruft – also da, wo normalerweise „.at“ oder „.com“ steht.

Ganz vereinfacht funktioniert das Tor-Netzwerk so: Wenn man eine klassische Website aufruft, geht die Anfrage vom Nutzer über den Internetanbieter an den zuständigen Server, der dann wiederum die Antwort an den Nutzer zurückschickt. Der Server kann somit genau nachvollziehen, von welcher IP-Adresse die Anfrage gesendet wurde. Mit verschiedenen Tools könnte man nun rückverfolgen, wo sich das Gerät mit dieser IP-Adresse befindet. Diese Werte sind zwar oftmals nicht genau, können aber z.B. sagen, ob die Anfrage von einem Campus-, Arbeits- oder einem Privatnetzwerk gesendet wurde.

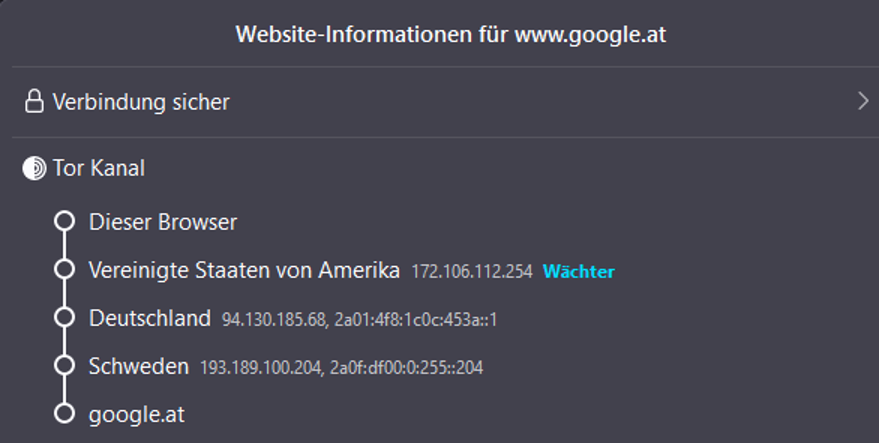

Im Vergleich dazu geht im Tor-Netzwerk die Anfrage vom Nutzer nicht direkt ins Internet, sondern über mehrere sogenannte Relais-Server – also Server, die eine Anfrage nicht verarbeiten, sondern nur weiterleiten. Erst nach zwei solcher Relais-Server geht die Anfrage an einen „Exit-Knoten“. Diese Knoten sind meist leistungsfähige Server mit einer hohen Bandbreite, um den hohen Datenverkehr verwalten zu können. Erst danach geht die Anfrage in das für uns bekannte Internet und zum Zielserver und den Weg wieder zurück. Der Server sieht bei dieser Anfrage aber nur die Adresse des „Exit-Knotens“ und nicht, woher die Anfrage eigentlich kommt. So kann man relativ anonym im Internet surfen, aber auch Seiten im Tor-Netzwerk aufrufen.

Tor-Verbindung zu Google, Privataufnahme

Tor wird zwar auch für illegale Zwecke verwendet, aber das ist nicht der primäre Zweck dafür. Tor kann wie ein normaler Browser verwendet werden, um sich so beispielsweise in Ländern wie China, wo das Internet von den Behörden zensiert wird, frei und unzensiert im Internet zu bewegen. Aber auch bei uns, wo das Internet glücklicherweise nicht zensiert wird, ist es sinnvoll, diese Anwendung zu nutzen, wenn man seine Daten nicht übermitteln will. Der Tor-Browser liefert auch vorinstallierte Erweiterungen mit, durch die das Sicherheitslevel nochmals erhöht wird.

Da die Daten einen großen Umweg gehen, um ans Ziel zu kommen, ist die Geschwindigkeit im Vergleich zu klassischen Browsern um einiges langsamer. Zwar sucht Tor immer die schnellste verfügbare Route, doch gehen die Daten meist über mehrere Länder oder Kontinente. Das dient der Sicherheit – sorgt aber dafür, dass Seiten länger laden müssen.

2. Schutz durch eine VPN-Verbindung

Ein VPN – ausgeschrieben Virtual Private Network – sorgt dafür, dass der Datenverkehr verschlüsselt über einen sogenannten Tunnel übertragen wird. So kann sichergestellt werden, dass keine Stelle dazwischen den Datenverkehr mitlesen kann.

Heutzutage gibt es eine Vielzahl an VPN-Anbietern. Einige bieten ihre Leistungen kostenlos an, die Mehrheit der Anbieter verlangt für ihre Dienste aber ein kostenpflichtiges Abonnement oder bietet nur eine eingeschränkte kostenlose Version an.

Die Wahl nach dem passenden Anbieter ist nicht besonders einfach. Grundsätzlich gibt es aber drei Dinge, die dabei berücksichtigt werden sollten.

- Zahlen mit den Daten. Ja, richtig gelesen. Wer bei einem kostenlosen VPN-Internetanbieter ist, zahlt mit seinen Nutzerdaten für die Verwendung der Dienste. Inwieweit sich so etwas dann noch VPN nennen kann, sei mal dahingestellt. Jedoch müssen auch solche Firmen in irgendeiner Art und Weise ihr Geld verdienen. Und hier gilt der bekannte Leitsatz: Wenn es nichts kostet, ist man selbst die Ware.

- „No-Log-VPN“: So eine Verpflichtung garantiert, dass die anonymisierten Nutzerdaten nicht an Dritte weitergegeben werden. No-Log heißt aber nicht „Zero-Log“: Daten wie z.B. Kundeninformationen und Rechnungsinformationen werden vom Internetanbieter für die Abrechnung gespeichert. Einige Anbieter sammeln auch Nutzungsberichte oder Leistungsberichte, um ihre Software zu verbessern.

- Wer auch das nicht möchte, muss auf einen eigenen VPN-Dienst zurückgreifen. So etwas ist jedoch nur für Leute gedacht, welche sich mit der Materie gut auskennen, da eine falsche oder mangelhafte Konfiguration genauso gut ist, wie kein VPN zu verwenden.

3. Torrent-Netzwerke

VPN-Dienste sind besonders in Ländern wie China oder Russland sehr beliebt, um die staatliche Zensur zu umgehen. Auch wenn beispielsweise China versucht, den Zugriff auf VPN-Software zu verhindern, gibt es verschiedenste Tricks – wie z.B. über das „Torrent“-Netzwerk – an die entsprechende Software zu kommen.

Ein Torrent-Netzwerk ist ein System zum Austausch von Dateien über das Internet, bei dem die Nutzer:innen nicht nur Dateien herunterladen, sondern auch gleichzeitig hochladen. Das bedeutet, dass jeder Nutzer sowohl Empfänger als auch Anbieter von Dateien ist. Dieser Upload geschieht völlig automatisch und bereits während des Downloads, da bereits ein heruntergeladenes Datenpaket von einem anderen Nutzer benötigt werden könnte. Solange das Programm dafür geöffnet bleibt, nimmt man automatisch am Torrent-Netzwerk teil.

Eine spezielle Software liest die Informationen aus einer kleinen Datei, die man als Torrent bezeichnet. Ein Torrent enthält die Informationen über die größere Datei, die man herunterladen möchte, wie zum Beispiel den Namen, die Größe und die Adresse der anderen Nutzer:innen, die diese Datei teilen.

4. Schutz des Heimnetzwerks

Man kann davon ausgehen, dass niemand bei seiner Wohnung oder seinem Haus die Tür offenlässt und es akzeptiert, dass fremde Personen durch die Wohnung gehen und sogar etwas mitgehen lassen. Was für die physische Wohnung oder das Haus gilt, sollte auch für das Heimnetzwerk gelten – also unsere WLAN-Box.

Als Heimnetzwerk bezeichnet man das interne Netzwerk für private Zwecke. Jeder, der einen Internetanschluss mit einem Router besitzt, hat auch automatisch ein Heimnetzwerk. Das dient dazu, dass die verschiedensten Geräte wie z.B. Smartphones, Tablets, Smart-TVs etc. untereinander kommunizieren können. Es braucht ein Heimnetzwerk, um gemeinsame Ressourcen wie das Internet nutzen zu können. Doch dieses Heimnetz ist oft nur unzureichend geschützt – beginnend damit, dass viele das Herstellerpasswort nicht ändern. Früher waren dies sehr einfach zu erratende Passwörter wie „admin“ oder „password“. Einmal im Heimrouter drinnen, kann man alle Geräte im Netzwerk identifizieren und sich so einfach Zugriff auf ein ungeschütztes System verschaffen.

Besonders kritisch ist es, wenn sogenannte Ports freigegeben sind. Ein Port ist ein Zugangspunkt für eine bestimmte Art von Protokoll. Die Ports sind standardisiert und somit weltweit identisch, sofern sie nicht geändert werden – Hacker wissen also, auf welche Ports sie zielen müssen, um ein Heimnetzwerk zu übernehmen. Ein offener Port führt über kurz oder lang dazu, dass man ein mögliches Opfer von Attacken wird. Viele Websites durchforsten das Internet nach Geräten, welche über das Internet erreichbar sind. Angreifer können also nun wie bei einer Suchmaschine nach potenziellen Opfern suchen und Angriffe gegen diese Systeme ausführen.

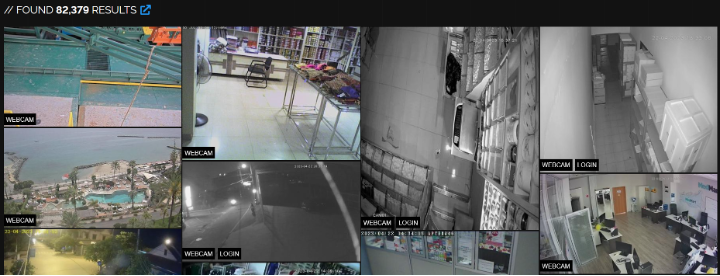

Schnappschüsse von ungesicherten Webcams

Ein weiteres Problem sind unzureichend konfigurierte Webcams. Auf der Seite Shodan.io finden sich unzählige ungesicherte Webcams auf der ganzen Welt, die ohne jegliche Sicherheitsvorkehrungen alles ins Internet übertragen. Für potenzielle Einbrecher ist das regelrecht eine Einladung – so wird die Analogie mit der offenen Haustür zur Realität. Es ist daher essenziell, sich über die Sicherheit von Geräten mit Verbindung ins Internet Gedanken zu machen. Eine einfache Möglichkeit wäre, dass man sich mittels einer privaten VPN-Verbindung in das Heimnetzwerk verbindet und nur darüber auf z.B. Webcams oder Remote-Computer zugreift.

5. Schutz der Republik Österreich

Auch unsere Republik benötigt digitale Selbstverteidigung. In Österreich ist das Innenministerium gemeinsam mit dem Bundesheer für die digitale Verteidigung von Österreich zuständig. Zusätzlich hat das Finanzministerium eine eigene Website für Onlinesicherheit geschaffen, wo auch über kritische Sicherheitslücken in Software informiert wird. Doch der Fachkräftemangel im IT-Bereich sorgt leider dafür, dass sich Österreich nicht in der Art und Weise schützen kann, wie es eigentlich der Fall sein sollte. Denn die Zahl der Cyberangriffe nimmt weiterhin zu – insbesondere auf Unternehmen.

Aber auch Regierungsinstitutionen und Behörden sind beliebte Ziele für Cyberangriffe. Im Mai 2022 hat beispielsweise die Hackergruppe „Black Cat“ die Systeme des Landes Kärnten gehackt. Dabei wurden die Daten verschlüsselt und einige Daten gestohlen. Die Gruppe forderte die Zahlung von fünf Millionen US-Dollar in Form von Bitcoin, sofern das Land wieder Zugriff auf die Daten haben will. Die gestohlenen Daten wurden anschließend im „Darknet“ veröffentlicht. Darunter befanden sich E-Mails, Corona-Tests, Personalausweise, ausgestellte Visa, politische Positionspapiere, ein Folder zur Hypo Alpe Adria sowie Bankomatkarten.

Dieser Vorfall zeigt uns, dass auch der öffentliche Bereich in Sachen Cybersicherheit Aufholbedarf hat und nicht gegen Angriffe immun ist. Auch wenn es glücklicherweise noch nie vorkam, wäre ein Datendiebstahl beispielsweise bei der elektronischen Gesundheitsakte ELGA für die Republik katastrophal. Insbesondere Gesundheitsdaten sind im „Darknet“ Gold wert. Aber auch geheime militärische Dokumente würden die nationale Sicherheit schwer gefährden. Es wäre daher wichtig, dass der Fachkräftemangel in der IT z.B. durch das Anwerben von Fachkräften im Ausland zumindest temporär abgefedert wird.